Trong thời đại điện toán đám mây và microservices, Kubernetes đã trở thành nền tảng triển khai container phổ biến nhất. Tuy nhiên, cũng chính vì sự phổ biến và tính linh hoạt cao, Kubernetes trở thành mục tiêu hấp dẫn cho các cuộc tấn công mạng. Nếu hệ thống không được cấu hình bảo mật đúng cách, doanh nghiệp có thể đối mặt với nguy cơ rò rỉ dữ liệu, gián đoạn dịch vụ hoặc bị kiểm soát tài nguyên. Dưới đây là 10 best practices bảo mật Kubernetes mà mọi doanh nghiệp nên áp dụng để tăng cường khả năng phòng thủ và duy trì sự ổn định của hệ thống.

10 Cách bảo mật Kubernetes

Theo báo cáo về tình trạng bảo mật Kubernetes của Red Hat Kubernetes, 90% người trả lời đã gặp phải sự cố bảo mật trong môi trường Kubernetes của họ vào năm 2023.

Để đảm bảo cơ sở hạ tầng Kubernetes của bạn an toàn và được bảo vệ, các kỹ sư DevOps tận dụng các công cụ bảo mật Kubernetes. Các công cụ này kiểm tra các lỗ hổng, cấu hình sai và các vấn đề khác trong môi trường Kubernetes làm tăng bề mặt tấn công.

1. Sử dụng Namespace để phân tách môi trường

Namespace trong Kubernetes cho phép bạn cô lập tài nguyên giữa các môi trường như development, staging và production. Việc phân tách này giúp giảm thiểu nguy cơ truy cập trái phép, hạn chế sự lan truyền sự cố, đồng thời tạo điều kiện thuận lợi để áp dụng các chính sách bảo mật như RBAC và NetworkPolicy một cách rõ ràng và hiệu quả hơn.

Đọc thêm: Kubernetes Container là gì? – Lợi ích của Kubernetes Container?

2. Áp dụng RBAC (Role-Based Access Control)

RBAC cho phép kiểm soát quyền truy cập theo vai trò, đảm bảo người dùng và dịch vụ chỉ có quyền cần thiết để thực hiện nhiệm vụ của mình. Nhờ đó, bạn có thể kiểm soát chính xác ai được làm gì trong hệ thống Kubernetes. Nguyên tắc cốt lõi ở đây là nguyên tắc đặc quyền tối thiểu – chỉ cấp quyền cần thiết để hoàn thành công việc, không hơn.

3. Thiết lập NetworkPolicy

NetworkPolicy giúp kiểm soát lưu lượng mạng giữa các Pod. Bằng cách giới hạn các kết nối cho phép, bạn có thể ngăn chặn các hành vi di chuyển ngang (lateral movement) – chiến thuật thường dùng trong các cuộc tấn công nội bộ hoặc sau khi kẻ xâm nhập chiếm được một pod.

Đọc thêm: Managed Kubernetes: Bước đi mới cho điều phối container

4. Giới hạn quyền của container

Không nên cấp quyền root cho container. Thay vào đó, hãy sử dụng securityContext để chỉ định người dùng có quyền hạn thấp hơn. Việc giảm quyền hạn của container sẽ ngăn chặn các hành vi leo thang đặc quyền nếu container bị khai thác.

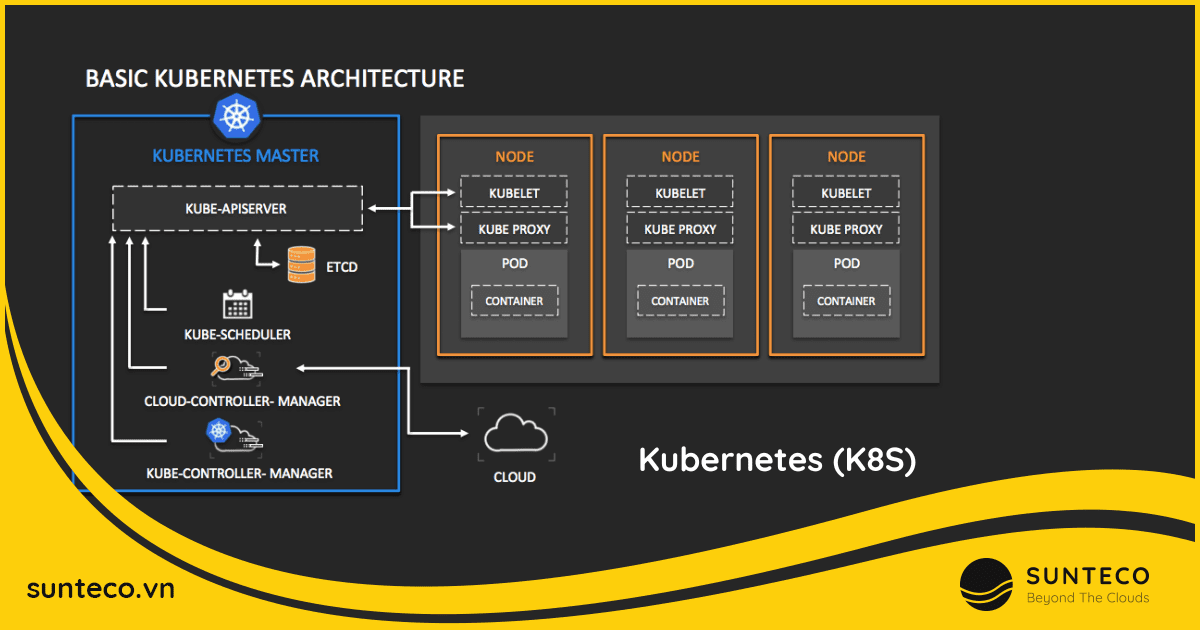

5. Bảo vệ Kubernetes API Server

Giới hạn quyền truy cập vào Kubernetes API Server bằng cách sử dụng xác thực mạnh, kiểm soát IP truy cập và giám sát hoạt động API. API Server là cửa ngõ trung tâm của Kubernetes, nơi tiếp nhận và xử lý tất cả các yêu cầu. Cần triển khai các biện pháp bảo vệ như:

- Sử dụng xác thực mạnh (x.509, token, OIDC).

- Giới hạn IP truy cập.

- Ghi log và giám sát hành vi bất thường.

6. Quản lý cấu hình an toàn

Hãy tránh sử dụng các cấu hình mặc định. Kiểm tra và xác thực các file:

- ConfigMap

- Secret

- File YAML

- Secret

Đảm bảo rằng không có dữ liệu nhạy cảm bị công khai, tránh đặt mật khẩu hoặc thông tin nhạy cảm trong plain text.

7. Sử dụng Pod Security Standards (PSS)

PSS giúp kiểm soát các đặc quyền của Pod, ngăn chặn việc leo thang quyền hoặc truy cập vào hệ thống máy chủ. Tùy vào mức độ bảo mật mong muốn, bạn có thể áp dụng các profile như:

- Privileged (ít hạn chế nhất)

- Baseline

- Restricted (an toàn nhất)

- PSS là một bước tiến thay thế cho PodSecurityPolicy (đã deprecated từ Kubernetes 1.21).

8. Quét lỗ hổng định kỳ

Hãy sử dụng các công cụ chuyên dụng để quét lỗ hổng bảo mật:

- Trivy: quét image container.

- Clair: phát hiện lỗ hổng từ CVE.

- kube-bench: đánh giá cấu hình so với chuẩn CIS Benchmark.

Việc quét định kỳ sẽ giúp phát hiện và xử lý sớm các rủi ro tiềm ẩn.

9. Giám sát thời gian thực

Dùng các công cụ như:

- Prometheus: giám sát hiệu năng.

- Fluentd: thu thập log.

- Packetbeat: theo dõi lưu lượng mạng.

Nhờ vào khả năng giám sát thời gian thực, bạn có thể nhanh chóng phát hiện hành vi bất thường, từ đó phản ứng kịp thời với sự cố.

Đọc thêm: 5 thách thức doanh nghiệp có thể gặp khi sử dụng Kubernetes

10. Cập nhật thường xuyên

Kubernetes và các thành phần liên quan như container runtime, ingress controller, plugin CNI/CNI, CSI, Helm charts,… đều cần được cập nhật định kỳ. Việc duy trì phiên bản mới không chỉ giúp tăng hiệu suất mà còn vá các lỗ hổng bảo mật đã được phát hiện trong các phiên bản cũ.

Doanh nghiệp nên xây dựng quy trình kiểm tra, thử nghiệm và triển khai cập nhật định kỳ (patching), đồng thời tận dụng các công cụ như Kured (Kubernetes Reboot Daemon) để tự động hóa quá trình reboot node sau khi cập nhật nhân hệ điều hành.

Việc triển khai Kubernetes mang lại sức mạnh to lớn trong vận hành hệ thống container, giúp doanh nghiệp linh hoạt mở rộng và tối ưu hạ tầng. Tuy nhiên, đi kèm với đó là hàng loạt nguy cơ bảo mật tiềm ẩn nếu không được thiết lập đúng cách.

Việc áp dụng 10 best practices bảo mật Kubernetes như trên sẽ giúp doanh nghiệp: Chủ động phòng ngừa tấn công; Bảo vệ dữ liệu và tài nguyên quan trọng; Duy trì tính sẵn sàng và ổn định cho toàn hệ thống; Đáp ứng các yêu cầu tuân thủ bảo mật (compliance). Đừng đợi đến khi bị tấn công mới bắt đầu nghĩ đến bảo mật. Hãy bắt đầu từ những cấu hình đầu tiên để xây dựng một cụm Kubernetes an toàn, ổn định và tin cậy. Trải nghiệm ngay dịch vụ Kubernetes được tối ưu cho doanh nghiệp Việt tại Sunteco – linh hoạt triển khai, dễ dàng bảo mật, hỗ trợ kỹ thuật 24/7. Dùng thử miễn phí Sun Kubernetes Service tại đây Để được hỗ trợ tư vấn về dịch vụ K8S liên hệ với Sunteco qua số Hotline: (+84) 78 678 3868.