Bảo mật vật lý và bảo mật điểm cuối là gì?

Định nghĩa và tầm quan trọng của bảo mật vật lý

Định nghĩa bảo mật vật lý

- Bảo vệ tài sản:

- Các giải pháp bảo mật vật lý như camera giám sát, hệ thống cảm biến báo động, và kiểm soát truy cập đóng vai trò quan trọng trong việc bảo vệ tài sản khỏi các mối đe dọa như trộm cắp, xâm nhập trái phép, hoặc hành vi phá hoại.

- Hệ thống bảo mật này tạo ra một lớp phòng vệ trực quan và hữu hình, giúp giảm thiểu khả năng xảy ra hành vi phạm tội. Trong trường hợp xảy ra vi phạm, các hệ thống này cho phép phát hiện nhanh chóng, hỗ trợ xử lý kịp thời, từ đó giảm thiểu thiệt hại tiềm năng.

- Việc bảo vệ hiệu quả các tài sản vật lý, bao gồm thiết bị, hàng hóa và cơ sở hạ tầng, không chỉ đảm bảo tính liên tục của hoạt động kinh doanh mà còn giúp duy trì sự ổn định về mặt tài chính cho doanh nghiệp.

- An toàn cho nhân viên:

- Nhân viên là nguồn lực quan trọng nhất của mọi tổ chức, do đó, việc đảm bảo an toàn thể chất cho họ là yếu tố không thể thiếu trong bất kỳ môi trường làm việc nào.

- Các biện pháp bảo mật vật lý như lối vào an toàn, lực lượng bảo vệ chuyên nghiệp, và quy trình ứng phó khẩn cấp đóng vai trò ngăn chặn hiệu quả các nguy cơ tiềm ẩn, đồng thời tạo ra một môi trường làm việc an toàn và đáng tin cậy.

- Khi cảm thấy được bảo vệ, nhân viên không chỉ cải thiện năng suất làm việc mà còn tăng mức độ gắn bó và trung thành với tổ chức, góp phần trực tiếp vào sự phát triển và thành công bền vững của doanh nghiệp.

- Tuân thủ quy định:

- Trong hầu hết các ngành nghề, doanh nghiệp phải tuân thủ các tiêu chuẩn và quy định nghiêm ngặt liên quan đến an ninh và bảo mật. Việc triển khai các hệ thống bảo mật vật lý không chỉ thể hiện cam kết của doanh nghiệp trong việc bảo vệ tài sản và con người mà còn đảm bảo tuân thủ các yêu cầu pháp lý hiện hành.

- Sự tuân thủ này không chỉ bảo vệ doanh nghiệp trước rủi ro pháp lý mà còn góp phần nâng cao danh tiếng, tăng cường sự tin tưởng từ phía khách hàng và đối tác, đồng thời tạo lợi thế cạnh tranh trong ngành.

Định nghĩa và tầm quan trọng của bảo mật thiết bị đầu cuối

Định nghĩa bảo mật thiết bị đầu cuối

- Bảo mật thiết bị đầu cuối (endpoint security) là yếu tố không thể thiếu đối với các doanh nghiệp ở mọi quy mô, bởi các thiết bị đầu cuối thường là mắt xích dễ bị tổn thương nhất trong chuỗi bảo mật tổng thể. Trong bối cảnh tội phạm mạng ngày càng tinh vi, các chiến thuật tấn công của chúng không ngừng phát triển nhằm khai thác điểm yếu trong hệ thống, từ việc lợi dụng nhân viên cho đến xâm nhập mạng và đánh cắp dữ liệu nhạy cảm.

- Một quan niệm sai lầm phổ biến ở các doanh nghiệp vừa và nhỏ (SMEs) là họ không phải là mục tiêu do quy mô nhỏ. Trên thực tế, các doanh nghiệp này thường trở thành đối tượng ưu tiên của tội phạm mạng vì chúng giả định rằng các công ty nhỏ không có đủ nguồn lực để triển khai các biện pháp bảo mật đầy đủ. Các nghiên cứu cho thấy hơn 40% các cuộc tấn công mạng nhắm vào doanh nghiệp vừa và nhỏ, và tỷ lệ thành công cao hơn đáng kể khi hệ thống bảo mật không được củng cố.

- Bảo mật điểm cuối không chỉ cần thiết để ngăn chặn các cuộc tấn công từ bên ngoài mà còn đóng vai trò quan trọng trong việc phát hiện và ứng phó với các mối đe dọa nội bộ. Điều này đặc biệt quan trọng trong bối cảnh làm việc từ xa ngày càng phổ biến, nơi các thiết bị cá nhân của nhân viên thường được sử dụng để truy cập vào hệ thống doanh nghiệp.

Các biện pháp bảo mật vật lý

Khóa và thẻ từ

Khóa bảo mật

Trong tiềm thức của chúng ta thì khóa Danh từ Đồ dùng bằng kim loại để đóng chặt cửa, tủ, hòm, v.v., không cho người khác mở. Hiện nay khi công nghệ càng phát triển thì khóa trở nên đa dạng hơn bao gồm khóa cơ học, khóa điện từ, khóa từ xa:

- 1. Khóa cơ học: loại khóa truyền thống được sử dụng rộng rãi nhờ chi phí thấp và dễ sử dụng. Một số loại khóa cơ học phổ biến:

- Khóa pin tumbler: Cấu tạo từ các chốt nhỏ, mở bằng chìa khóa. Phổ biến trong gia đình và văn phòng.

- Khóa bi: Cơ chế hoạt động dựa trên các bi tròn trong ổ khóa, khó mở bằng dụng cụ đơn giản như kẹp tăm. Đây là lựa chọn lý tưởng cho cửa chính nhờ khả năng chống phá khóa cao

- Khóa chống cắt, chống khoan: Được thiết kế với vật liệu đặc biệt (thép cứng, hợp kim), giúp tăng độ an toàn trước các hành vi cắt phá hoặc khoan ổ khóa

- 2. Khóa điện tử hiện đại tích hợp công nghệ tiên tiến, không cần chìa khóa vật lý. Một số loại phổ biến:

- Khóa mã PIN: Nhập mã số để mở cửa, thường sử dụng trong các văn phòng hoặc căn hộ.

- Khóa vân tay: Sử dụng dấu vân tay làm chìa khóa, tăng cường bảo mật cá nhân.

- Khóa nhận diện khuôn mặt: Tích hợp AI, chỉ mở cửa khi nhận diện đúng khuôn mặt người dùng đã đăng ký.

- 3. Khóa thông minh (Smart Lock) là xu hướng mới, cho phép người dùng điều khiển qua ứng dụng trên điện thoại. Một số tính năng nổi bật:

- Mở khóa từ xa qua kết nối Bluetooth hoặc Wi-Fi.

- Theo dõi lịch sử mở cửa và nhận thông báo nếu có truy cập bất thường.

- Tích hợp với các hệ thống nhà thông minh (IoT), như Google Home hoặc Amazon Alexa.

Thẻ từ

- Máy chấm công: Quẹt thẻ để ghi nhận giờ làm việc của nhân viên một cách nhanh chóng và chính xác.

- Thang máy: Kiểm soát quyền truy cập các tầng theo phân quyền.

- Bãi đỗ xe: Xác minh và quản lý phương tiện ra vào.

- Điểm danh: Hỗ trợ các tổ chức theo dõi và quản lý số lượng người tham gia sự kiện.

Camera giám sát (CCTV)

- Hỗ trợ điều tra: Cung cấp bằng chứng hình ảnh cho cơ quan thực thi pháp luật.

- Duy trì trật tự: Góp phần giảm thiểu hành vi gây rối hoặc vi phạm pháp luật.

- Ngăn chặn tội phạm: Làm giảm ý định thực hiện hành vi xấu nhờ vào sự giám sát liên tục.

- Mang lại an tâm: Tăng cường sự an toàn cho cộng đồng nói chung và nhân viên trong các doanh nghiệp nói riêng.

- Thúc đẩy kinh tế: Giúp môi trường kinh doanh an toàn và ổn định hơn.

CCTV ghi lại hình ảnh 24/7 và được giám sát bởi các nhân viên trong phòng điều hành. Khi phát hiện hoạt động đáng ngờ, họ có thể nhanh chóng thông báo cho lực lượng cảnh sát để xử lý kịp thời.

- Camera có dây:

- Kết nối: Sử dụng cáp vật lý (cáp Ethernet hoặc cáp đồng trục) để truyền dữ liệu và hình ảnh về trung tâm giám sát.

- Ưu điểm: Ổn định, khó bị can thiệp và phù hợp với môi trường yêu cầu an ninh cao.

- Nhược điểm: Tốn kém chi phí lắp đặt, thiếu linh hoạt khi thay đổi vị trí.

- Ứng dụng phổ biến: Camera IP có hỗ trợ PoE (Power-over-Ethernet), giảm số lượng dây cáp cần thiết bằng cách truyền cả dữ liệu và nguồn điện qua một cáp duy nhất.

- Camera không dây:

- Kết nối: Truyền dữ liệu qua Wi-Fi, dễ dàng lắp đặt ở bất kỳ đâu. Một số loại dùng pin, mang lại tính linh hoạt cao hơn.

- Ưu điểm: Linh hoạt, không cần cáp phức tạp, tiết kiệm chi phí lắp đặt.

- Nhược điểm: Dễ bị can thiệp tín hiệu và yêu cầu bảo mật mạng cao để tránh rò rỉ dữ liệu.

- Ứng dụng phù hợp: Các không gian nhỏ hoặc nơi khó lắp đặt hệ thống cáp.

- Camera IP:

- Kết nối: Truyền dữ liệu qua Internet, có thể là loại có dây hoặc không dây.

- Ưu điểm: Cho phép giám sát trực tiếp 24/7 từ mọi nơi qua thiết bị thông minh, dữ liệu được xử lý ngay trong camera.

- Nhược điểm: Có nguy cơ bị tấn công mạng, yêu cầu mã hóa dữ liệu để đảm bảo an toàn.

- AI và phân tích video dự đoán: AI đang cách mạng hóa lĩnh vực CCTV bằng cách mở rộng chức năng từ giám sát truyền thống sang phân tích dữ liệu thông minh. Các hệ thống sử dụng AI có thể thu thập thông tin video, phân tích dữ liệu và mô phỏng các kịch bản dự đoán. Công nghệ này hiện đang được áp dụng trong nhiều lĩnh vực như thành phố thông minh, bán lẻ, sản xuất, logistics và y tế để tăng hiệu quả hoạt động, giảm chi phí và cải thiện chất lượng dịch vụ. Hơn nữa, AI còn giúp ngăn ngừa các tai nạn và tăng cường an toàn trong môi trường làm việc.

- Tuân thủ quy định về quyền riêng tư: Sự phức tạp trong hệ thống CCTV hiện đại và lượng dữ liệu ngày càng tăng đòi hỏi các tổ chức phải tuân thủ chặt chẽ các quy định về quyền riêng tư. Ngày càng nhiều quốc gia áp dụng luật bảo vệ người dùng, yêu cầu các doanh nghiệp quản lý dữ liệu một cách an toàn và có trách nhiệm. Điều này không chỉ đảm bảo việc sử dụng hợp pháp thông tin giám sát mà còn tăng cường niềm tin từ phía khách hàng và cộng đồng.

- Tăng cường ứng dụng điện toán đám mây: Việc sử dụng điện toán đám mây trong quản lý CCTV ngày càng trở nên phổ biến, mang lại sự linh hoạt vượt trội. Doanh nghiệp có thể truy cập và quản lý dữ liệu từ xa một cách an toàn nhờ vào lưu trữ phân tán trên các máy chủ đám mây. Ngoài ra, việc phân phối dữ liệu trên nhiều máy chủ còn giúp bảo vệ dữ liệu khỏi các sự cố như mất điện hoặc hỏng hóc phần cứng, đảm bảo sự toàn vẹn của hệ thống giám sát

- Tăng cường ứng dụng điện toán đám mây: Nhờ sự hỗ trợ của AI và học sâu, các hệ thống CCTV hiện đại có khả năng nhận diện đối tượng trong thời gian thực và cung cấp các phân tích chi tiết hơn. Công nghệ này không chỉ giúp tăng cường bảo mật mà còn hỗ trợ doanh nghiệp hiểu rõ hơn về hành vi khách hàng, cải thiện hiệu quả vận hành và phát hiện các rủi ro tiềm ẩn một cách nhanh chóng và chính xác.

- Phân tích sự kiện và vụ việc chi tiết: Một trong những xu hướng nổi bật của CCTV trong tương lai là khả năng phân tích sự kiện và vụ việc chi tiết. Hệ thống tiên tiến có thể tự động phát hiện các sự kiện phức tạp, cung cấp thông tin chi tiết về hoạt động, hành vi và các mối đe dọa an ninh tiềm ẩn. Điều này cho phép các tổ chức chủ động hơn trong việc quản lý sự cố, tối ưu hóa nguồn lực và xây dựng các chiến lược phản ứng hiệu quả hơn.

- Kết hợp IoT và CCTV: Sự kết hợp giữa IoT và CCTV đang mở ra nhiều cơ hội mới trong việc giám sát và quản lý môi trường. Bằng cách tích hợp các cảm biến IoT như cảm biến môi trường, kiểm soát truy cập và quản lý đám đông, hệ thống CCTV có thể cung cấp một bức tranh toàn diện hơn về các không gian giám sát.

Cảm biến

- Cảm biến nhiệt độ phát hiện sự gia tăng nhiệt độ đột ngột và kích hoạt các hệ thống chữa cháy tự động như phun nước. Đây là giải pháp hữu hiệu trong việc ngăn ngừa cháy lan rộng trong môi trường công nghiệp và văn phòng.

- Cảm biến chuyển động nhận diện những chuyển động bất thường trong các khu vực không có người, đặc biệt vào ban đêm, để cảnh báo về các hoạt động đáng ngờ.

- Cảm biến âm thanh được thiết kế để phát hiện các âm thanh đặc biệt như tiếng kính vỡ hoặc tiếng phá khóa. Khi phát hiện những dấu hiệu này, hệ thống cảnh báo có thể ngay lập tức báo động để ngăn chặn nguy cơ xâm nhập.

Các phương pháp bảo mật điểm cuối

Antivirus/Antimalware

- Anti-Virus Software (Phần mềm diệt vi-rút): là một công cụ giúp quét, phát hiện và loại bỏ vi-rút khỏi hệ thống. Sau khi cài đặt, hầu hết phần mềm diệt vi-rút sẽ tự động chạy ở chế độ nền để cung cấp khả năng bảo vệ theo thời gian thực chống lại các cuộc tấn công của vi-rút. Nó có khả năng tự nhân bản và lây lan khắp hệ thống máy tính, gây ra nhiều thiệt hại nghiêm trọng như là có thể phá hủy các tệp, làm gián đoạn hoạt động của chương trình và thậm chí mở cửa cho tin tặc xâm nhập, từ đó đánh cắp dữ liệu cá nhân hoặc kiểm soát hệ thống.

- Anti-Malware Software (Phần mềm chống mã độc): là công cụ chống mã độc hoạt động bằng cách bảo vệ dữ liệu của người dùng khỏi các loại phần mềm độc hại (malware) và tệp tin có chứa mã độc. Phần mềm này thực hiện quá trình quét thiết bị để ngăn chặn và loại bỏ mã độc khỏi hệ thống. Được phát triển để bảo vệ máy tính khỏi nhiều loại mã độc khác nhau, phần mềm chống mã độc có thể bảo vệ bạn khỏi các mối đe dọa như Trojan mới, phần mềm quảng cáo (adware), ransomware, phần mềm gián điệp (spyware), keylogger, tấn công lừa đảo (phishing), và sâu máy tính (worms).

- Phát hiện dựa trên hành vi (Behavior-Based Detection): Phương pháp này cố gắng phân tích hành vi hoặc ý định của tệp hoặc chương trình đáng ngờ chẳng hạn như giải nén mã độc, sửa đổi tệp máy chủ hoặc quan sát các lần nhấn phím để xác định xem nó có hoạt động độc hại hay không. Thay vì dựa vào chữ ký đã biết, nó theo dõi hành động của các đối tượng trong thời gian thực. Nếu hành vi của một tệp hoặc chương trình không được phép hoặc đáng ngờ, phần mềm sẽ đánh dấu nó là mối đe dọa tiềm ẩn. Phương pháp này đặc biệt hiệu quả đối với các cuộc tấn công kiểu “zero-day” hoặc phần mềm độc hại mới.

- Phát hiện dựa trên phân tích heuristic (Heuristic-Based Detection): Phân tích heuristic hoạt động bằng cách so sánh các đặc điểm của đối tượng với các vấn đề đã được phát hiện trước đó. Bằng cách tìm kiếm các mẫu hoặc hành vi bất thường tương tự như phần mềm độc hại đã biết, phương pháp này có thể gắn cờ các đối tượng là đáng nghi, ngay cả khi chúng không trùng khớp hoàn toàn với bất kỳ mối đe dọa đã nhận diện nào. Đây là cách tiếp cận chủ động giúp phát hiện các rủi ro tiềm ẩn chưa được ghi nhận. Nhược điểm lớn nhất của phương pháp tìm kiếm là nó có thể vô tình đánh dấu các tệp hợp lệ là độc hại.

- Phát hiện dựa trên chữ ký (Signature-Based Detection): Đây là phương pháp truyền thống dựa trên cơ sở dữ liệu chữ ký của các phần mềm độc hại đã biết. Khi quét tệp hoặc chương trình, phần mềm kiểm tra đối tượng với các chữ ký này để tìm kiếm các mẫu cụ thể liên quan đến phần mềm độc hại. Nếu tìm thấy sự trùng khớp, đối tượng sẽ bị gắn cờ là mối đe dọa. Phương pháp này hiệu quả với các mối đe dọa đã biết nhưng kém hiệu quả hơn trong việc phát hiện phần mềm độc hại mới hoặc chưa rõ. Với nhược điểm này thì các hacker có thể thường xuyên thay đổi các phần mềm độc hại của mình để duy trì chức năng độc hại bằng cách thay đổi chữ ký của tệp.

- Danh sách trắng ứng dụng (Application Whitelisting): Kỹ thuật này chỉ cho phép các ứng dụng hoặc tệp đã được phê duyệt an toàn được phép chạy. Bằng cách hạn chế các chương trình không được phép hoặc không xác định, danh sách trắng ứng dụng có thể giảm đáng kể nguy cơ xâm nhập phần mềm độc hại. Phương pháp này đặc biệt hữu ích trong việc bảo vệ các thiết bị đầu cuối như điện thoại thông minh, máy tính bảng và các thiết bị kết nối khác, đảm bảo chỉ có phần mềm đáng tin cậy được hoạt động trên các nền tảng này.

Phương pháp bảo mật điểm cuối Antivirus/Antimalware

- Phát hiện trong môi trường giả lập (Sandbox Detection): Phát hiện trong môi trường giả lập là một phương pháp bảo mật tiên tiến, nơi một chương trình nghi ngờ được đưa vào một môi trường ảo hóa, hay còn gọi là “sandbox”, để thực thi và theo dõi các hành vi của nó. Nếu trong môi trường này, chương trình có dấu hiệu thực hiện các hành động có thể gây hại hoặc bất thường, phần mềm diệt virus sẽ cảnh báo người dùng trước khi cho phép chương trình đó thực sự chạy trên hệ thống máy tính của họ. Phương pháp này giúp ngăn chặn các cuộc tấn công tiềm ẩn mà không cần phải xác định chính xác chữ ký của phần mềm độc hại.

- Phát hiện Mã độc dựa trên Chữ ký (Signature-Based Malware Detection): Phương pháp phát hiện dựa trên chữ ký hoạt động bằng cách so sánh các thành phần phần mềm với cơ sở dữ liệu chữ ký kỹ thuật số của mã độc đã biết. Các chữ ký này là những định danh duy nhất được tạo ra dựa trên các đặc điểm hoặc mẫu cụ thể của mã độc. Khi phần mềm hoặc tệp tin mới khớp với chữ ký có sẵn trong cơ sở dữ liệu, nó sẽ bị gắn cờ là độc hại. Phương pháp này rất hiệu quả trong việc phát hiện các loại mã độc phổ biến như phần mềm quảng cáo (adware), keylogger và một số dạng ransomware. Đây là một tuyến phòng thủ đầu tiên mạnh mẽ, cung cấp khả năng phát hiện và loại bỏ nhanh chóng các mối đe dọa đã biết. Tuy nhiên, phương pháp này có hạn chế lớn: nó không thể phát hiện hoặc bảo vệ trước các cuộc tấn công zero-day, các mối đe dọa chưa được biết đến hoặc các mã độc sử dụng chiến lược né tránh tiên tiến như polymorphic hoặc metamorphic, có khả năng thay đổi cấu trúc để vượt qua hệ thống phát hiện.

- Phát hiện Mã độc dựa trên Hành vi (Behavior-Based Malware Detection): Phương pháp phát hiện dựa trên hành vi đi xa hơn phân tích tĩnh bằng cách kiểm tra cách một thành phần phần mềm hoạt động trong môi trường thực hoặc môi trường giả lập. Phương pháp này phân tích các quy trình đáng ngờ đang chạy trên hệ thống để phát hiện dấu hiệu của hoạt động độc hại. Bằng cách quan sát các bất thường như truy cập tệp trái phép, kết nối mạng bất thường hoặc leo thang đặc quyền, phương pháp này xác định mã độc dựa trên hành động thay vì cấu trúc của nó. Phát hiện dựa trên hành vi thường tích hợp các thuật toán học máy (ML), giúp hệ thống nâng cao khả năng nhận diện các mối đe dọa mới bằng cách học từ dữ liệu lịch sử và thích nghi với các mẫu mới. Cách tiếp cận này đặc biệt hiệu quả với các mối đe dọa tiên tiến và chưa được biết đến, vì nó không phụ thuộc vào các chữ ký đã tồn tại. Tuy nhiên, phương pháp này có thể tạo ra các cảnh báo sai và yêu cầu nhiều tài nguyên tính toán hơn so với phát hiện dựa trên chữ ký.

|

Đối tượng

|

Antivirus |

Antimalware

|

| Định nghĩa | Phần mềm diệt vi-rút (antivirus) là một công cụ giúp quét, phát hiện và loại bỏ vi-rút khỏi hệ thống. Sau khi cài đặt, hầu hết phần mềm diệt vi-rút sẽ tự động chạy ở chế độ nền để cung cấp khả năng bảo vệ theo thời gian thực chống lại các cuộc tấn công của vi-rút. |

Phần mềm diệt phần mềm độc hại (antimalware) là loại phần mềm được phát triển để quét, xác định và loại bỏ phần mềm độc hại, còn được gọi là phần mềm gây hại, khỏi hệ thống hoặc mạng bị nhiễm.

|

| Mục tiêu bảo vệ | Tập trung bảo vệ trước virus truyền thống và các dạng phần mềm độc hại đơn giản. |

Hướng đến việc phát hiện và xử lý các dạng mã độc hiện đại, phức tạp hơn như ransomware, spyware, trojan.

|

| Phạm vi bảo vệ | Chủ yếu ngăn chặn các loại virus đã biết từ trước thông qua cơ sở dữ liệu chữ ký. |

Bảo vệ chống lại nhiều loại phần mềm độc hại, bao gồm cả các mối đe dọa mới chưa có trong cơ sở dữ liệu.

|

| Phương pháp phát hiện | Dựa vào cơ sở dữ liệu chữ ký virus để so khớp và phát hiện các mẫu virus đã biết. |

Sử dụng phân tích hành vi và các kỹ thuật thông minh để phát hiện mã độc mà nó chưa từng thấy trước đó.

|

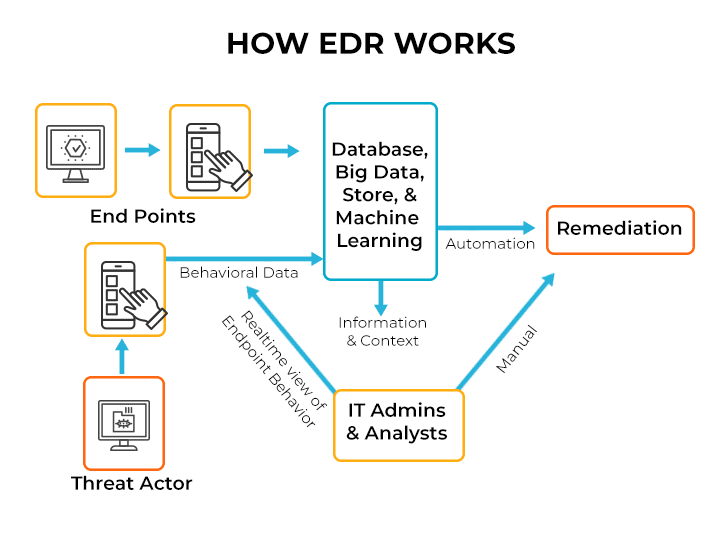

Hệ thống phát hiện và phản hồi điểm cuối (Endpoint Detetion Response – EDR)

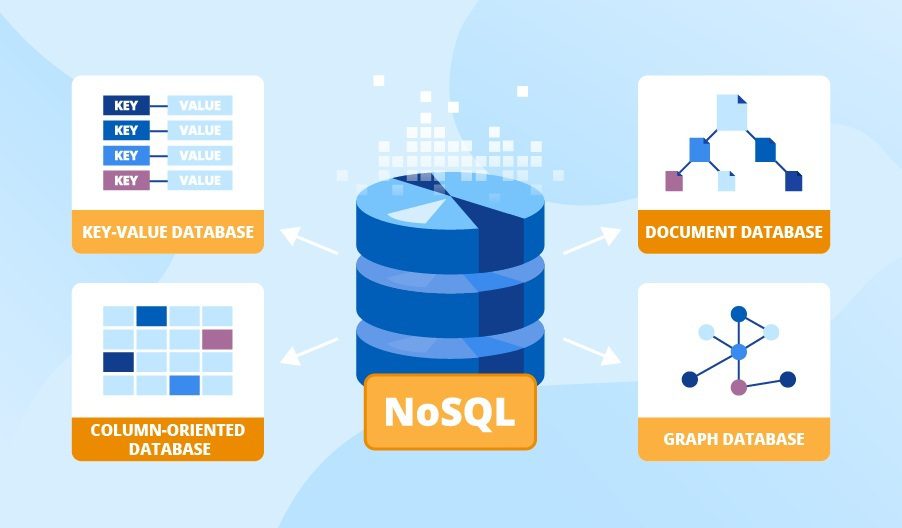

- Thu thập dữ liệu điểm cuối liên tục: EDR liên tục thu thập dữ liệu từ các thiết bị đầu cuối, bao gồm hoạt động quy trình, hiệu suất, kết nối mạng, truyền tệp và hành vi người dùng, lưu trữ trong cơ sở dữ liệu đám mây trung tâm. Hầu hết các giải pháp sử dụng agent nhẹ trên từng thiết bị, một số sử dụng tính năng hệ điều hành của thiết bị.

- Phân tích thời gian thực và phát hiện mối đe dọa: EDR sử dụng phân tích nâng cao và học máy để phát hiện các mối đe dọa theo thời gian thực, nhận diện các mẫu và hoạt động đáng ngờ. EDR tìm kiếm hai loại chỉ báo: Chỉ báo xâm nhập (IOC) cho dấu hiệu vi phạm và Chỉ báo tấn công (IOA) liên quan đến các mối đe dọa đã biết. EDR kết hợp dữ liệu đầu cuối với thông tin từ các dịch vụ tình báo mối đe dọa để nhận diện các chỉ báo này và so sánh với các cơ sở dữ liệu như Mitre ATT&CK. EDR cũng so sánh dữ liệu thời gian thực với các dữ liệu lịch sử để phát hiện hoạt động bất thường và giảm thiểu báo động sai. Nhiều công ty tích hợp EDR với hệ thống SIEM để nâng cao khả năng phát hiện và phản hồi mối đe dọa. EDR tổng hợp kết quả vào một bảng điều khiển trung tâm, giúp nhóm bảo mật giám sát bảo mật đầu cuối và thực hiện các biện pháp ứng phó kịp thời.

- Phản ứng các đe dọa một cách tự động: Phản hồi mối đe dọa tự động là tính năng chính của EDR. Dựa trên các quy tắc đã định sẵn hoặc học máy, EDR có thể nhanh chóng cảnh báo nhóm bảo mật về các mối đe dọa, ưu tiên theo mức độ nghiêm trọng và tạo báo cáo theo dõi sự cố về nguồn gốc. Nó có thể tự động ngắt kết nối thiết bị khỏi mạng, dừng các quy trình độc hại, ngừng chạy tệp hoặc email đáng ngờ và kích hoạt quét antivirus trên các thiết bị khác. EDR cũng có thể tích hợp với hệ thống SOAR (Security Orchestration, Automation, and Response) để tự động hóa các kịch bản phản hồi sự cố, nâng cao hiệu quả công việc. Tính năng tự động này giúp đội ngũ bảo mật của các doanh nghiệp phản ứng nhanh hơn và giảm thiểu thiệt hại cho mạng, giúp họ làm việc hiệu quả hơn với nguồn lực hiện có.

- Phản hồi và Khắc phục các mối đe dọa: Sau khi một mối đe dọa đã được cô lập, EDR cung cấp các công cụ để các nhà phân tích bảo mật có thể điều tra thêm về mối đe dọa đó. Ví dụ, phân tích pháp y (forensic analytics) giúp các nhà phân tích xác định nguyên nhân gốc rễ của mối đe dọa, xác định các tệp mà nó đã tác động, cũng như nhận diện các lỗ hổng mà kẻ tấn công đã khai thác để xâm nhập vào hệ thống, di chuyển trong mạng, truy cập thông tin xác thực, hoặc thực hiện các hoạt động độc hại khác. Với thông tin này, các nhà phân tích có thể sử dụng công cụ khắc phục để loại bỏ mối đe dọa. Quá trình khắc phục có thể bao gồm:

- Xóa bỏ các tệp độc hại và làm sạch chúng khỏi các thiết bị đầu cuối.

- Khôi phục lại cấu hình, cài đặt registry, dữ liệu và các tệp ứng dụng bị hư hại.

- Cập nhật hoặc vá các lỗ hổng để ngăn chặn các mối đe dọa tái xuất hiện.

- Cập nhật các quy tắc phát hiện để ngăn chặn sự tái diễn của các cuộc tấn công tương tự.